بدافزارها

فهرست مطالب

مقاله دانش آموزان انجمن علمی در مورد بدافزارها: کاری از فاطمه ملک و مهدیه بنی کریم

مقدمه:

امروزه باید همیشه در حال تحقیق و مطالعه باشیم تا بتوانیم مسائل روز را درک و با تکنولوژی همراه باشیم.

یکی از مسائلی که امروزه نیاز به مطالعه و تحقیق دارد ،مسأله ی حفظ امنیت سیستم ، گوشی همراه و … است که توسط بدافزارها تحدید می شوند.بدافزارهایی که روز به روز جدید و جدیدتر می شوند ولی ما کمترین اطلاعاتی درباره ی انها نداریم تا در برابر انها مقابله کنیم.

در این مقاله شما با بدافزارها ، چگونگی کارکردشان و انواع انها اشنا می شوید.

بدافزار چیست؟

بدافزار (Malware) مخفف عبارت نرم افزار بد خواه (Malicious Software) است که از دو واژه ی Mal مخفف Malicious به معنای بد خواه و Ware مخفف Software به معنای نرم افزار تشکیل شده است. بدافزارها معمولا به علت آنکه کاربر را ازار می دهند یا خسارتی به وجود می آورند به این نام مشهورند. این واژه بصورت کلی به تمامی کدها و برنامه های مخربی که توسط برنامه نویسان نوشته می شوند اطلاق می شود که بدون اجازه مالک سیستم ، انرا الوده و اقدام به کارهای ناخواسته یا خرابکارانه می کنند ، با توجه به اینکه مهمترین پل ارتباطی بدافزارها از تولید کنندگان انها به کاربران سیستم ها ، از طریق اینترنت است ، بدافزارها برای کاربران اینترنت و همچنین دستگاه های دیجیتال از قبیل رایانه و گوشی های هوشمند و تبلت ها مضرند!

تاريخچه بدافزارها:

«تاریخچه بدافزارها تقریبا به اندازه آغاز کار رایانه های شخصی می باشد .به نظر می رسد اولین بدافزار برای دسترسی به عموم Elk Cloner بود که توسط یک دانش آموز 15 ساله به عنوان شوخی نوشته شد.این بدافزار در یک دیسک بازی منتشر شد که یک شعر را پس از مقدار مشخصی زمان نمایش می داد.این برنامه همچنین خود را بر روی حافظه کامپیوتر کپی می کرد و پس از آن به طور خودکار بر روی هر دیسک که در آن دستگاه وارد می شد ، کپی می شد.در حالی که Elk Cloner آسیب جدی به دستگاه های آلوده وارد می کرد اما این تازه آغاز گر چیزهایی بود که می آمد.از آنجایی که رایانه های شخصی از اواسط دهه 1980 به بعد رایج تر شد ، بدافزار هم شایع تر شد.»

انواع بدافزارها:

1) ويروس ها (Viruses)

2) تروجان ها (Trojans)

3) رووت کيت ها (Rootkits)

4) کرم ها (Worms)

5) جاسوس افزار ها (Spywares)

6) جرم افزار ها (Crimeware)

7) بدافزار هاي بدون فایل (Fileless malwares)

8) آگهي افزار ها (Adware)

9) هرزنامه ها (Spams)

10) بدافزار ترکيبي (Hybrids and Exotic)

11) ترس افزار (Scareware)

13) اکسپلوييت (Exploit)

14) بات (BOT)

15) بمب های منطقی (Logic Bomb)

16) تبلیغات مخرب (Malvertising)

1) ويروس ها (Viruses):

« ویروس، یک نوع از بدافزار است که در اغلب مواقع بدون اطلاع کاربر اجرا شده و تلاش میکند خودش را در یک کد اجرایی دیگر کپی کند. وقتی موفق به انجام این کار شد، کد جدید آلوده نامیده میشود. کد آلوده وقتی اجرا شود، به نوبه خود کد دیگری را میتواند آلوده کند. این عمل تولید مثل یا کپیسازی از خود بر روی یک کد اجرایی موجود، ویژگی کلیدی در تعریف یک ویروس است.

معمولاً کاربران رایانه به ویژه آنهایی که اطلاعات تخصصی کمتری درباره کامپیوتر دارند، ویروسها را برنامههایی هوشمند و خطرناک میدانند که خود به خود اجرا و تکثیر شده و اثرات تخریبی زیادی دارند که باعث از دست رفتن اطلاعات و گاه خراب شدن کامپیوتر میگردند در حالیکه طبق آمار تنها پنج درصد ویروسها دارای اثرات تخریبی بوده و بقیه صرفاً تکثیر میشوند؛ بنابراین یک ویروس رایانهای را میتوان برنامهای تعریف نمود که میتواند خودش را با استفاده از یک میزبان تکثیر نماید.

بنابر این تعریف اگر برنامهای وجود داشته باشد که دارای اثرات تخریبی باشد ولی امکان تکثیر نداشته باشد، نمیتوان آنرا ویروس نامید؛ از آنجا که ویروسها به طور مخفیانه عمل میکنند، تا زمانی که کشف نشده و امکان پاکسازی آنها فراهم نگردیده باشد، برنامههای بسیاری را آلوده میکنند و از این رو یافتن سازنده یا منشأ اصلی ویروس مشکل است.

2) تروجان ها (Trojans):

اسب تروجان یا تروجان یک برنامه نفوذی از نوع بد افزار است که به سیستم عامل، دسترسی سطح بالا پیدا کرده است در حالیکه به نظر میآید یک کار مناسب را در حال انجام است. یک داده ناخواسته روی سیستم نصب میکند که اغلب دارای یک در پشتي برای دسترسی غیرمجاز به کامپیوتر مقصد است.« back_doorsقطعهای از برنامه به ظاهر سالم و پاکیزه هستندکه مي توانند زمينه دسترسي مهاجمان را به سيستم شما فراهم سازند ، مثلاً یک برنامه نویس میتواند برنامهای برای امنیت کامپیوتر شما تولید کند که مانع ورود مهاجمان شود، اما او در داخل برنامه راهی برای ورود خود به کامپیوتر شما باز گذاشته و میتواند از آن در وارد سیستم شما شود و به برنامه ها و اطلاعات شما دسترسي پيدا کند!»

این در پشتیها گرایش به دیده نشدن توسط کاربران دارند اما ممکن است باعث کند شدن کامپیوتر شوند. تروجانها تلاش برای تزریق به فایلها مانند ویروسهای کامپیوتری را ندارند. تروجانها ممکن است اطلاعات به سرقت ببرند یا به کامپیوتر میزبان صدمه بزنند. تروجانها ممکن است به وسیله دانلود نا خواسته یا نصب بازیهای آنلاین یا برنامههای تحت شبکه به کامپیوتر هدف دسترسی داشته باشند. این موضوع از داستان اسب تراجان گرفته شده است و نوعی از مهندس اجتماعي است.

اعمال خرابکارانه ی تروجان ها!

اسب تروجان ممکن است با دسترسی از راه دور يک نفوذگر، یک سیستم کامپیوتری را هدف قرار دهد. بعضي از عملیاتهایی که میتواند توسط یک هکر بر روی یک سیستم کامپیوتری مورد هدف اجرا شود شامل:

– از کار افتادن کامپیوتر

– سرقت پول و اطلاعات

– نصب و راهاندازی بدافزار هاي ديگر

– دانلود یا آپلود فایلها بر روی کامپیوتر کاربر

– اصلاح یا حذف فایل

– تماشای صفحه نمایش و وب کم کاربر

– کنترل سیستم کامپیوتری از راه دور

– رمزنگاری فایل

استفاده از کامپیوتر آلوده به عنوان پروکسی برای فعالیتهای غیرقانونی و حمله به کامپیوترهای دیگر ، مانند « ماينر ها (Cryptomining) که یک تروجان شایع است که اجازه می دهد تا شخص دیگری از کامپیوتر شما برای استخراج Bitcoin یا Monero یا سایر ارزهای دیجیتال استفاده کند.»

روشهای نفوذ تروجان ها:

– دانلود کردن نرمافزار: شما نرمافزاری را دانلود میکنید و تروجان در پس این نرمافزار پنهان شده و وارد سیستم شما میشود.

– سایتهای مخرب: وقتی شما وارد سایتی میشوید سایت یک برنامه را روی سیستم شما اجرا میکند و تروجان را وارد سیستم شما میکند.

– ایمیل: احتمال دارد همراه با ایمیل فایلی باشد که اگر شما آن را باز کنید تروجان وارد سیستم شما میشود.

– استفاده از نقص نرمافزارها: تروجان از طریق نقصهایی که در نرمافزارهایی مثل مرورگر وجود دارد وارد سیستم شما میشود.»

نشانههای نفوذ تروجان:

«هر عملی که بدون مداخله کاربر انجام شود، نشانهای از حمله تروجان است.

برخی از علائم تروجان عبارتند از:

– فایلهایی بصورت خودکار از پرینتر، پرینت گرفته میشوند.

– کلیدهای راست و چپ ماوس، بصورت معکوس کار میکنند.

– نشانگر ماوس، ناپدید یا جابجا میشود.

– شرکت ISP به کاربر اعتراض میکند که کامپیوترش عملیات IP Scanning انجام میدهد.

– پسوردهای اکانتها تغییر میکند یا اشخاص دیگری میتوانند به اکانتها دسترسی داشته باشند.

– مودم بصورت خود به خود به اینترنت متصل میشود.

سرعت انتقال داده و پهناباند اینترنت شخص افت پیدا میکند.»

3) رووت کيت ها (Rootkits):

«رووت کيت مجموعهای از نرمافزارهاست که کنترل یک سیستم رایانهای را به دست میگیرد. در این نوع حمله، کاربر سیستم متوجه حضور روتکیت نخواهد شد و هکر رایانه توانایی تغییر تمامی تنظیمات رایانه را دارد. رایانهای که تحت سلطه روتکیت و نهایتاً هکر قرار میگیرد را زامبی مینامند. اگر ضایعهای در شبکه رایانهها پیدا شود، با پیگیری آن به زامبی میرسیم و هکر نمیتواند ردیابی شود.

روتکیت ها را به خودی خود نمیتوان مخرب یا خطرناک دانست، بلکه نوع استفاده از آنهاست که به آنان ماهیتی خطرناک میبخشد. روتکیتها اغلب در سطح سیستمعامل فعالیت کرده و با تغییراتی که در سیستمعامل یا منابع آن انجام میدهند، به مقاصد خود دست پیدا میکنند. به علت قابلیت پنهانسازی قوی اینگونه برنامهها، شناسایی آنها یا برنامههایی که توسط آنها پنهان گردیده اغلب مشکل بوده و این امر میتواند مشکلاتی را برای کاربران به وجود آورد. به عنوان مثال برخی از روتکیتها پس از اجرا بر روی سیستم کاربر، کرمی را از دل خود بیرون آورده و بر روی سیستم کاربر اجرا مینمایند. سپس با قابلیتهای خاص خود آن را از دید کاربر مخفی میکنند و کرم مزبور به راحتی به فعالیتهای مخرب خود به دور از چشم کاربر ادامه میدهد.»

4) کرم ها (Worms):

«به برنامهای گفته میشود که توانایی بازتولید خود را داراست، و با استفاده از شبکه کپیهای خود را به دیگر رایانههای موجود در شبکه میفرستد. برخلاف ویروس کرمها خود را به برنامههای دیگر نمیچسباند. همچنین کرمها عموماً با اشغال پهنای باند به شبکه آسیب میرسانند در حالی که ویروسها در بیشتر اوقات باعث خرابی برنامههای موجود در کامپیوتر آلوده و از دست رفتن اطلاعات موجود در آن میشوند. هدف کرمها معمولاً استفاده از منابع میباشد و میتواند در دسترسی شما به منابع تأخیر بیاندازد.

کرم در برخی از خصوصیات با ویروس مشترک است. مهمترین ویژگی مشترک آنها این است که کرمها نیز خود- همانندساز هستند، اما تولید مثل آنها از دو جهت متفاوت است. اول اینکه، کرمها مستقل و متکی به خود هستند، و محتاج به کد اجرایی دیگری نیستند. دوم، کرمها از طریق شبکهها، از ماشینی به ماشین دیگر منتقل و توزیع میشوند.»

5) جاسوس افزارها (Spywares):

– «برنامههایی هستند که روی رایانه نصب شده و بدون اطلاع کاربر به گردآوری اطلاعات آن میپردازند و در نهایت نیز بهطور مخفیانه این اطلاعات را برای سازنده نرمافزار ارسال میکنند.

– جاسوسها معمولاً سیستم کاربر را از بین نمیبرند. در حقیقت بسیاری از مردم بدون اینکه آگاه باشند مدت زیادی را با جاسوسافزارها سپری میکنند

– عموماً وقتی یک جاسوس روی رایانه نصب باشد احتمال وجود چند جاسوس دیگر نیز وجود دارد.

– یکی از نشانههای آلوده بودن رایانه به جاسوسافزار، کاهش محسوس سرعت رایانه است.

– جاسوسافزارها به شکلهای مختلفی وجود دارند:

– برخی از آنها با ثبت کلیدها و عبارات نوشته شده توسط کاربر، رمز عبورها را سرقت میکنند ، مانند کي لاگر (Keylogger).

– برخی دیگر عادتهای جستوجوی شما را زیر نظر میگیرند.

– و برخی دیگر فقط رمز عبور و شماره کارت اعتباری شما را سرقت میکنند.

6) جرم افزارها (Crimeware):

جرم افزار یک نوع بدافزار است که به صورت پنهان در کامپیوترها نصب می شود و به طور خاص برای اتوماسیون جرایم سایبری طراحی شده. اين بدافزار برای سرقت اطلاعات محرمانه يا حساس از طریق مهندسی اجتماعی یا مخفی کاری ساخته شده است.

«مهندسی اجتماهی : مهندسی اجتماعی سوء استفاده از اطمینان و یا فریب عوامل انسانی به جهت دسترسی به اطلاعات محرمانه و در مرحله بعد سوء استفاده از این اطلاعات است.»

7) بدافزارهاي بدون فایل (Fileless malwares):

این بدافزار نام های مختلفی دارد ، مانند “Non-Malware”، یا بدفزار های مبتني بر رم . این بدافزار بدون اینکه هیچ یک از فعالیتهای خود را در قالب فایل روی دیسک سخت کامپیوتر ذخیره کند، به کار خود ادامه میدهد در نتیجه، با توجه به عدم نمایش فایل مخرب روی دستگاه، شناسایی سیستم آلوده بسیار دشوار خواهد بود.

رم و رجیستری شما مکان مورد علاقه این بدافزار هاست.بعضی از این بدافزار ها روی رم باقی می مانند، ولی تعداد آنها واقعا کم است، چون همانطور که حتما می دانید رم حافظی فرار است و با خاموش شدن کامپیوتر قربانی بدافزار نیز از حافظه پاک میشود.

به همین دلیل توسعه دهندگان این بدافزار سعی کردند نمونه های جدیدی از این بدافزار ها را طراحی کنند که درون رجیستری سیستم عامل قرار می گیرند. اين بدافزار برای آلوده کردن دستگاه هدف، از آسیبپذیریهای موجود در دستگاه شما بهره مي برد.

8) آگهي افزارها (Adware):

«يک برنامه رایانهای است که جهت اهداف تبلیغاتی و نشان دادن پیامها و آگهیهای تبلیغاتی در رایانه افراد طراحیشده است. این نوع نرمافزارها عموما خطر خاصی برای رایانه ایجاد نمیکنند اما برخی از آنها سرعت سیستم را کاهش داده و در کار نرمافزارهای امنیتی اختلال ایجاد میکنند.

نحوه کار آگهیافزارها بدینگونه است که در پوشش یک نرمافزار به ظاهر سالم با اجازه کاربر بر روی سیستم نصب میشوند سپس بدون آنکه کاربر متوجه شود در هنگام اتصال به اینترنت به سرورهای خاصی متصل شده و پیامهای تبلیغاتی را بصورت بالاپر pop-up بر روی صفحه رایانه نمایش میدهند.

برخی از آگهیافزارها با استفاده از جاسوسافزارهایی که به همراه دارند اطلاعات و علاقمندیهای کاربر را جمعآوری کرده و تبلیغات ارسالی بر روی سیستم آلوده را بر همان مبنا انتخاب و ارسال میکنند. کار دیگری که این نرمافزارها انجام میدهند بارگیری سایر آگهیافزارها و جاسوسافزارها بر روی سیستم آلوده میباشد که این عمل منجر به کاهش سرعت اینترنت میگردد.»

9) هرزنامه ها (Spams):

«معنی هرزنامه در اینترنت ، پیامی الکترونیکی است که بدون درخواست گیرنده و برای افراد بیشمار فرستاده میشود. یکی از مشهورترین انواع هرزنامه، اسپم است که میتواند شامل جفنگ در پیامرسانها، گروههای خبری یوزنت، بخش نظرات وبلاگها، صفحات ویکی و انجمن ها های خبری و غیره هم بشود.»

«اسپم ها حاوی تبلیغات تجاری هستند که این تبلیغات بیشتر به تبلیغ محصولات شبهه برانگیز یا سرویسهای شبه قانونی می پردازند و یا ادعاهایی را مبنی بر پولدار کردن شما مطرح می سازند. هزینه ارسال هرزنامه ها برای فرستنده بسیار ناچیز است و بیشتر هزینه ها توسط دریافت کنندگان Spam یا واسطه ها پرداخت می شود تا توسط فرستنده اسپم!»

انواع هرزنامه:

«دو نوع اصلی هرزنامه وجود دارد که هریک تاثیرات متفاوتی بر کاربران اینترنت دارد:

– نوع اول، Usenet Spam ها هستند. این نوع هرزنامه معمولا به شکل پیام واحدی است که به 20 گروه خبری Usenet یا بیش از آن ارسال می شود . هدف اصلی Usenet Spam ها، افرادی هستند که مطالب گروه های خبری را مطالعه می کنند ولی ندرتا چیزی در گروههای خبری ارسالو مشخصات خود را نشان می دهند.

– نوع دوم هرزنامه ها، Email Spam ها هستند که از طریق ارسال مستقیم پیام ها به آدرس ایمیل کاربران آنان را مورد هدف قرار می دهند. آدرس های ایمیل افرادی که Email Spam ها به آنان ارسال می شوند از طریق جستجو در پُست های شبکه های خبری، لیست ایمیل های سرقت شده در اینترنت، و یا صرفا جستجوی ساده آدرس های ایمیل در اینترنت شناسایی می شوند. دریافت Email Spam ها معمولا برای کاربران هزینه بر است. به علاوه برای ISP ها و سرویس های آنلاین هم همینطور، زیرا آنها هستند که باید هزینه کاذب ارسال هرزنامه ها را بپردازند.»

10) بدافزار ترکيبي (Hybrids and Exotic):

«امروزه بیشتر بدافزارها بصورت ترکیبی از برنامه های مخرب سنتی که اغلب شامل بخش هایی از تروجان ها و کرم ها و گاهي ویروس هاست دیده می شوند.معمولاً در این نوع بدافزار، برنامه به عنوان یکت روجان به نظر میرسد، اما پس از اجرای آن، مانند کرم به قربانیان دیگر بر روی شبکه حمله می کند.»

11) ترس افزار (Scareware):

«اين بدافزار معمولاً با استفاده از یک سری ترفند، کاری میکند که کاربر تصور کند که سیستمش به یک ویروس رایانهای یا دیگر برنامههای مخرب آلوده شدهاست و تنها برنامه ترسافزار است که میتواند آن را پاکسازی کند. به محض اینکه کاربر این برنامه را دانلود و نصب کرد ممکن است برنامه مخرب دیگری نیز همزمان بر روی رایانه نصب گردد که میتواند اطلاعات شخصی کاربر را بردارد یا به سیستم کاربر از راه دور دسترسی داشته باشد و از این طریق حملات دیگری را اجرا کند. اما ممکن است هدف بدافزار تنها واریز پول به حساب تولیدکننده آن از طریق خرید یک برنامه ضد ویروس یا برنامه افزایش کارایی سیستم یا دیگر برنامههای قانونی باشد.»

12) باج افزارها (Ransomware):

«گونهای از بدافزارها هستند که به مجرمان این امکان را می دهد تا بتوانند از طریق کنترل از راه دور، کامپیوتر قربانی را قفل کنند به طوری که کاربر نتواند از سیستم خود استفاده کند و قرباني را مجبور به واريز پول به نفوذگر ميکند تا قفل سيستم را باز کند.»

«گاهي نفوذگر از طریق ارسال ایمیل یا پیام ، کاربر را تشویق به کلیک روی لینک خاصی میکند ، که کاربر با کلیک روی لینک مربوطه باعث میشود که باج افزار پنهان در لینک، به سیستم یا موبايل وارد شود.»

«جدیدترین نوع باج افزار که اخیراً شناساییشده locke crypto است

که هکرها با قرار دادن یک تصویر نامناسب روی کامپیوتر شخص، یا اتهام فعالیت غیرقانونی به آنها، شخص را تحتفشار میگذارند که هر چه سریعتر پول درخواستی آنها را پرداخت کنند تا هکرها قفل کامپیوتر آنها را باز کنند.»

13) اکسپلوييت (Exploit):

اکسپلوييت به کد يا برنامه ي نوشته شده توسط يک اکسپلوييت نويس (غالبا هکر ها) مي گويند که براي استفاده از اسيب پذيري و نفوذ يا دسترسي به سيستم ها است که اين سيستم مي تواند هر چيزي باشد مانند يک وب اپليکيشن تا سيستم عامل هاي مختلف و فقط به معناي يک کامپيوتر نيست. اکسپلويت ها را مي توان با زبان هاي مختتلف برنامه نويسي نوشت.

هدف اکسپلوييت ها به دو دسته تقسيم مي شوند:

1- فراهم کردن امکان دسترسي غير مجاز به داده ها و برنامه در سيستم قرباني براي هکر.

2- براي نشان دادن ضعف امنيتي و استفاده در جهت تست نفوذ توسط محققين امنيت.

14) بات (BOT):

«بات یکسری برنامه است که بهصورت خودکار کاری را انجام میدهد. خیلی از بات ها برای کارهای قانونی طراحیشدهاند؛ اما یکسری BOT برای کارهای غیرقانونی طراحیشدهاند که این دسته از بات ها جز بدافزارها محسوب میشوند که پس از ورود به دستگاه آن را مجبور به یکسری از کارهای خاص میکند که حتی کاربر از آن خبر ندارد.

گاهی اوقات هکرها با بهرهگیری از یک بات یک سری کامپیوتر را آلوده میکنند و شبکهای از بات ها تشکیل میدهند که ROBOT NETWORK یا بهاصطلاح بات نت نام دارند. بات نتها معمولاً از راه دور ،کنترل سیستم را در اختیار دارند. همهی سیستمهای آلوده به بات نت ، بهصورت گروهی تحت فرمان هکرها، اقدامات لازم را انجام میدهند؛ یعنی یک سیستم آلوده معمولاً دستورالعملی که دریافت میکند همان دستورالعملی است که سایر قربانیان آلوده به بات نت دریافت میکنند..»

«باتها در واقع ترکیبی از کرم و تروجان هستند و میتوانند از چند هزار رایانه تا شبکه های عظیم با صدها هزار سیستم را تحت کنترل بگیرند.»

15) بمب های منطقی (Logic Bomb):

برنامه هایی هستند که زیان بار ساخته میشوند اما مانند ویروس ها تکثیر نمی شوند.

– آنها طوری طراحی شده اند که طی یک دوره زمانی در رایانه غیر فعال باقی مانده و سپس با سر رسیدن تاریخی که در برنامه آنها مشخص شده است، منفجر میشوند.

– اهداف این بمب ها متفاوت است. (بعضی از آنها هنگام منفجر شدن، یک ویروس یا کرم را آزاد میکنند.)

بمب های منطقی در میان کارکنان اخراج شده طرفداران زیادی دارند زیرا آنها می توانند بمب را کار گذاشته و زمان انفجار آنرا برای زمانی بعد از رفتن خودشان از شرکت تنظیم کنند.»

16) تبلیغات مخرب (Malvertising):

اصطلاح Malvertising که از ترکیب کلمات Malicious و Advertising به معنی تبلیغات مخرب است که به معنی «آلوده کردن رایانه ها با استفاده از تبلیغات آنلاین و انواع بدافزارها» است.

Malvertising ها با مخفی کردن کدهای مخرب در بین تبلیغات انلاینی کار می کنند که در ظاهر نسبتا بی خطر هستد.

شروع فرایند آلودگی با این تبلیغات مخرب معمولا به یکی از روش های زیر انجام می گیرد:

1) آلودگی که کاربر آن را شروع میکند.

در این روش، یک پاپ آپ (پنجرهای که خود به خود باز میشود) به کاربر نمایش داده میشود که حاوی پیامهایی است، از جمله این که «حدود ۵۰ ویروس در رایانه شما وجود دارد!» یا «همین حالا این نرمافزار را دانلود کرده تا رایانه تان را پاکسازی کند!» و غیره. این تکنیک مهندسی اجتماعی (بازی با افکار افراد برای جمعآوری اطلاعات حساس درباره آنها)، کاربران را تشویق به کلیک کردن روی چنین آگهیهایی میکند.

2) آلودگی که با حداقل میزان تعامل کاربر انجام میشود.

این روش آلوده سازی، ترسناکتر و خطرناکتر از حالت قبل است. در این روش نیازی نیست که کاربر روی تبلیغی کلیک کرده یا حتی با سایت مربوطه تعامل داشته باشد. بازدید از صفحه (ورود به سایت)، تبلیغ مخرب را راهاندازی میکند تا کارش را انجام دهد. به این نوع حمله، حمله «درایوبای دانلود» نیز گفته میشود.

در هر دوی این حالت ها، تبلیغ مخرب یک اکسپلویت کیت روی رایانه کاربر بارگذاری میکند. این اکسپلویت کیت در سیستم آلوده به دنبال آسیبپذیریهای امنیتی (ضعفها و نقایص امنیتی) گشته و بدافزاری را روی آن نصب میکند که میتواند از هر ضعف امنیتی که پیدا میشود، سوءاستفاده کند. مثلاً ممکن است اکسپلویت کیت، یک نقص در مرورگر پیدا کند. به این ترتیب به صورت کاملاً سیستماتیک یک بدافزار روی سیستم آلوده نصب میکند که توانایی سوءاستفاده از این نقص را داشته و اجازه ورود سایر بدافزارها را به سیستم قربانی را می دهد. این بدافزارها میتوانند هر چیزی از جمله جاسوسافزار، کیلاگر و حتی باجافزار باشند.

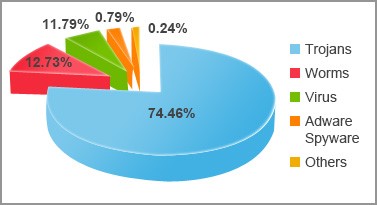

فراواني انواع بدافزار:

تروجان ها = 74.46%

کرم ها = 12.73%

ويروس ها = 11.79%

اگهي افزار ها و هرزنامه ها = 0.70%

بقيه انواع بدافزار ها = 0.24%

مشهورترين ها:

در زیر نام مهلکترین و معروفترین بدافزارهایی که در سالهای گذشته خسارات و صدمات جبرانناپذیر فراوانی را بر جای گذاشتند، آورده شده است:

1) واناکراي

2) نوت پتيا

3) دراک هتل

4) ميراي

واناکرای (WannaCry):

«حمله سایبری باجافزار واناکرای به طور قطع یکی از مهلکترین حملات سایبری جهان به شمار میرود که در سالهای اخیر صورت گرفته و صدمات و خسارات جبرانناپذیری را در بخشهای مختلف جوامع بسیاری ایجاد کرده است. بعنوان مثال، باجافزار مذکور توانست بخش سلامت، بهداشت و درمان خدمات بیمارستانهای انگلستان را برای چندین روز از کار بیندازد و عملهای جراحی بسیاری از شهروندان را مختل کرده و یا به تعویق بیندازد و بیماران فراوانی را با مشکلات عدیدهای همچون سرقت اطلاعات موجود در پروندههای پزشکی مواجه سازد.در آخرین گزارشها، بدافزار واناکرای در بالغ بر ۲۰۰ هزار دستگاه رایانه و در ۱۵۰ کشور جهان نفوذ یافته و توانسته هکرها و مجرمان سایبری را به اهداف خود برساند.»

نوت پتیا (NotPetya):

«باجافزار نوت پتیا که به عنوان یک نسخه بهروزرسانی شده نرم افزار مالیاتی در اوکراین آغاز به کار کرد، تا بحال نزدیک به هزاران رایانه را در صدها کشور مورد تهاجم قرار داده است. این باج افزار که نوعی دیگر از بدافزار پتیا (Petya) است و نسخههای دیگر آن نیز تحت عنوان ایکس پتیا شناخته میشود، تاکنون به زیرساختهای بسیاری در کشورهایی همچون اوکراین، روسیه، انگلستان و تعدادی دیگر از کشورهای جهان حمله کرده است. از بزرگترین قربانیان این حمله سایبری میتوان به شرکتهایی عظیمی نظیر روس نفت بعنوان بزرگترین تولیدکننده نفت روسیه، مرسک بعنوان یکی از غولهای کشتیرانی اتریش، شرکت Wpp بعنوان یکی از بزرگترین شرکتهای تبلیغاتی انگلیسی، بانکهای روسی و اوکراینی، فرودگاه بینالمللی اوکراین و بسیاری از شرکتهای آلمانی و فرانسوی اشاره کرد.»

دارک هتل (Drake hotel):

«هکرها و مجرمان سایبری با استفاده از این بدافزار، به سرقت اطلاعات کاربران و نفوذ به حریم شخصی گوشیهای هوشمند و رایانههای آنها از طریق اتصال به اینترنت وایرلس وایفای در هتل، فرودگاه و کافه رستورانها پرداختهاند و تاکنون توانستهاند اطلاعات و دادههای هزاران رایانه و موبایل را در جهان تحت تصاحب خود قرار دهند و به اهداف خود دست یابند.»

میرای (Mirai):

این بدافزار نیز یکی دیگر از بدافزارهای خطرناکی است که در سالهای اخیر توانسته است به هکرها و مجرمان سایبری کمک کند تا به اطلاعات و حریم خصوصی کاربران دسترسی و نفوذ پیدا کنند.در واقع، هکرها آن دسته از گوشیها و دستگاههای بدون حفاظت و آنتیویروس را از میان سایر دستگاهها انتخاب میکنند و بدون اطلاع صاحبانشان، برای انجام فعالیتهای مخرب یا ارسال ایمیلهای هرزنامه مورد استفاده قرار می دهند به شبکه ای که شامل این دستگاه ها است بات نت می گویند. هکرهای خرابکار با توسعهی بدافزار های کامپیوتری (مثل ویندوز تروجانی که در سال 2017 محققان شرکت امنیت سایبری روسی Dr.Web کشف کردند که تنها با هدف کمک به هکرها برای پخش میرای در دستگاه های بیشتر ساخته شده بود.)یا تلاش برای نفوذ به سیستمها و سختافزارهای مختلف که به اینترنت متصل هستند، تلاش میکنند به صورت مخفیانه کنترل این ابزارها را در دست بگیرند ، تا به اطلاعات آنها نفوذ یابند. یک شبکه از سیستمهای خرابکار میتواند شامل سرورهای وب، سیستمهای شخصی و حتی ابزارهای هوشمند متصل به اینترنت باشد.ابزارهایی مانند دوربینهای مداربسته تحت شبکه، ساعتهای هوشمند،گوشیهای هوشمند، تلویزیون و ابزارهای خانگی هوشمند،هر یک میتوانند پس از هک شدن، جزئی از یک بات نت به حساب آیند.

پیشگیری از ورود بدافزارها:

1) یک انتی ویروس داشته باشید:

داشتن یک آنتی ویروس جهت ایمن نگه داشتن اطلاعات و کامپیوترتان ضروری است. همیشه انرا بروزرسانی کنید تا هر گونه حفرهای که ممکن است وجود داشته باشد از بین برود.

– چند انتی ویروس خوب و کاربردی:

2) از سیستم مدیریتی تایید هویت دو مرحلهای استفاده کنید:

برای آلوده نشدن به کیلاگر(Key loger) که پسورد ها و رمز های عبورتان را به خطر می اندازد و می تواند آنها را مدیریت کرده و ببیند!

3) همیشه نرمافزارهایتان را به روز نگه دارید:

نرمافزارهای تاریخ گذشته یکی از مهمترین دلایل آلودگیهای بدافزاری میباشند. بیشتر به خاطر این است که بسیاری از این نرمافزارها با حفرههای امنیتی که توسط مجرمان سایبری در آنها قرار داده میشوند همراه خواهند بود. بروز رسانی نرمافزارها به طور مداوم شانس هکرهای مخرب را برای نفوذ به سیستم شما را کاهش میدهد و یا دسترسی آنها را در بسیاری از موارد در کامپیوترهای آلوده به بدافزار را نیز محدود میکند.

4) از فیلترینگ ترافیکی استفاده کنید:

امنیت سایبری امر بسیار آسانی بود اگر یک آنتی ویروس میتوانست تمامی بدافزارها را به طور ۱۰۰ درصد شناسایی کند اما حفاظت کامل، امری امکان ناپذیر است. بدافزار بدون فایل و روتکیتها به خوبی برنامه نویسی شدهاند و دارای پیچیدگیهای زیادی می باشند و تقریبا شناسایی آنها غیر ممکن است.

امنیت یک لایهای کافی نیست و شما برای ایمن نگه داشتن کامپیوترتان نیاز به استفاده از امنیت چند لایهای دارید. یک نرمافزار فیلترینگ ترافیک به خوبی میتواند با آنتی ویروس شما کار کند چرا که میتواند ترافیک ورودی و خروجی را کنترل کند و هرگونه بدافزاری را که به همراه ترافیک ورودی قصد وارد شدن به کامپیوترتان را دارد بلاک خواهد کرد و از ورود آن جلوگیری میکند به عبارت دیگر از ورود بدافزارهای جدید به سیستم شما جلوگیری میکند.

5) حواس جمع باشید!:

یک ضربالمثل در صنعت امنیت سایبری وجود دارد که میگوید: بهترین آنتیویروس خودتان هستید : حتی نرمافزارهای امنیتی نمیتوانند شما را ایمن نگه دارند اگر شما خودتان را در معرض خطر بدافزار قرار بدهید.

6) افزایش دانش امنیتی

7) برنامه ها را از سايت هاي معتبر دانلود کنيد:

«یکی از شیوههای متداولی که مجرمان سایبری با استفاده از آن رایانهها یا دستگاههای موبایل را آلوده میکنند، ایجاد برنامههای کامپیوتری یا موبایل جعلی و انتشار آنها در اینترنت و فریب دادن افراد است تا یکی از این برنامهها را دانلود و نصب کنند. همچنین بهتر است از نصب برنامههای کاربردی موبایل که جدید هستند و به ندرت بهروزرسانی میشوند یا افراد کمی آنها را دانلود کردهاند، دوری کرد. اگر اپلیکیشنی چه در کامپیوتر و چه در موبایل مورد استفاده قرار نمیگیرد، بهترین کار حذف آن است.»

8) «به ايميل ها اعتماد نکنيد:

در بسیاری از مواقع مجرمان سایبری افراد را فریب میدهند تا بدافزارها را برای آنها نصب کنند. برای مثال، ممکن است ایمیلی را برای قربانی ارسال کنند که قانونی به نظر میرسد و حاوی یک ضمیمه یا لینک است. ممکن است در ظاهر ایمیل از طرف یک بانک یا دوست آمده باشد. اما اگر فایل ضمیمه باز شود و یا قربانی روی لینک کلیک کند، کد مخربی فعال میگردد که بدافزار را بر روی سیستم قربانی نصب مینماید. اگر پیامی حس اضطرار ایجاد کرد و یا اگر حاوی وعدههای جالبی بود، احتمای دارد حمله باشد. مشکوک بودن و استفاده از عقل سلیم بهترین دفاع است.

9) از فايل هايتان پشتيبان گيري کنيد:

بهتر است کاربران سیستم و فایلهای خود را به طور منظم در خدمات مبتنی بر Cloud، پشتیبانگیری نمایند یا اینکه Backupهای خود را به صورت آفلاین ذخیره کنند، مثلا روی درایوهای خارجی که به سیستم متصل نیستند. این کار باعث میشوند که اگر بدافزاری قصد رمزگذاری و یا پاک کردن فایلها را داشته باشد، Backupها ایمن باشند. Backupها بسیار حیاتی هستند. در بسیاری از مواقع، همین Backupها تنها راه بازیابی از یک آلودگی بدافزار است.»

شناسایی بدافزارها:

این نشانه ها ممکن است به دلیل وجود مشکلات سخت افزاری هم به وجود آمده باشند پس حتما دلیل آنهارا بررسی کنید.

1) برنامه های کامپیوتر دیراجرا و در زمان استفاده کند هستند.

2) دریافت تبلیغات مزاحم و ازار دهنده و پیام های ناشناس بر روی دسکتاپ بطور مداوم.

3) خارج شدن یا کرش کردن هنگام بازی کردن و یا تماشای یوتیوب و در بعضی مواقع همگ کردن و نشان دادن یک صفحه آبی.

4) دریافت پیام های آزاردهنده ای مثل “درایو (c) ویندوز شما فضای خالی ندارد.”.

5) مشاهده افزایش مصرف در ترافیک اینترنتی به شکل قابل ملاحضه ای.

6) عوض شدن صفحه پیش فرض مرورگر بدون دخالت صاحب دستگاه.پیامهای دریافت پیامهای غیرعادی و ناخواسته و رفتار های عجیب کامپیوتر.

7) دریافت پیام “حفاظت غیر فعال است” با وجود استفاده از انتی ویروس.

8) ارسال پیام های عجیب به کاربران بدون اطلاع یا اجازه ی صاحب دستگاه.

9) نمایش پیام های خطای غیر عادی بر روی کامپیوتر.

عدم توانایی دسترسی به کنترل پنل (control panel) کامپيوتر.

حذف بدافزار ها!

نکاتی قبل از پاکسازی:

1) «قبل از این که اقدامات لازم را برای از بین بردن بدافزار انجام دهید، باید اتصال اینترنت کامپیوتر را قطع کنید. همچنین نباید تا زمان از بین بردن بدافزار از اینترنت استفاده نمایید. این کار باعث میشود بدافزار گسترش نیابد و اطلاعات خصوصیتان را ارسال نکند.»

2) قبل از انجام عمل پاکسازی بدافزارها از تمامی اطلاعات و فایلهای مورد نیازتان یک نسخه پشتیبان تهیه کنید!

میتوانید اطلاعاتتان را روی منابع اکسترنال مثل سیدی و دیویدی , سرویس حافظه مجازی (ابری)، فلش مموریها و یا هاردهای اکسترنال ذخیره کنید.

به کمک روشهای مختلف پشتیبانگیری شما میتوانید اطلاعات مورد نیازتان را بر روی حافظههای اکسترنال ذخیره کنید تا سالم بمانند. شما میتوانید به طوری دستی و یا خودکار کار پشتیبانگیری را انجام دهید.

همچنین میتوانید به منظور اطمینان خاطر از اینکه کامپیوتر خود را با اجرا کردن فایل پشتیبان دوباره به بدافزار آلوده نمیکنید؛ فایل پشتیبان را قبل از اجرا کردن با نرمافزارهای ویروسیاب اسکن کنید.

3) کامپیوتر خود را به حالت Safe mode ببرید.

کامپیوتر خود را خاموش کنید و هر گونه USB و دیویدی درایو را از آن جدا کنید. کامپیوتر را روشن کنید و دکمه F8 را به طور مکرر فشار دهید تا به حالت Safe mode وارد شود. حالت Safe mode تنها فرایندهای اصلی و مهم را اجرا میکند و از اجرای هرگونه بدافزار و یا فعالیت غیره به صورت خودکار جلوگیری میکند.

4) تمامی فایلهای اضافی موجود در پوشه Temp را پاک کنید:

برای اینکه فرآیند اسکن کردن را آسان تر و سریعتر کنید ؛ باید تمامی فایلهای اضافی و بلا استفاده موجود در کامپیوترتان را پاک کنید. برای این کار میتوانید بر روی درایو ویندوز مثل C و یا) D اگر ویندوزتان بر روی درایوی به جز C باشد(راست کلیک کرده گرینه Properties و سپس در پنجره باز شده گزینه Disk cleanup را انتخاب کنید؛ سپس از منوی باز شده میتوانید انتخاب کنید که چه فایلهایی پاک شوند.

حذف بدافزارها از ویندوز:

قدم اول: از ابزارهای مجانی ضد بدافزار برای حذف ویروس ها استفاده کنید.

قدم دوم : دانلود اسکنر بدافزار

بایدتوجه داشته باشید که حتی اگر یک آنتیویروس روی کامپیوترتان داشته باشید، باید از یک اسکنر دیگر نیز استفاده کنید. دلیل این اقدام این است که آنتیویروس شما تاکنون نتوانسته است آن بدافزار را از بین ببرد. لازم به ذکر است که هیچ آنتیویروسی نمیتواند تمام انواع بدافزارها را شناسایی کند و از بین ببرد. بدافزارهای بسیاری ساخته شدهاند که تعدادشان به چندین میلیون نیز میرسد.

دو نوع آنتیویروس وجود دارد. برخی ضد ویروسها در پسزمینه اجرا میشوند و به طور مداوم در حال جستجوی بدافزار هستند. به این نوع از آنتیویروسها Real-time گفته میشود. اما برخی دیگر با اجرا کردن کاربر فعال میشود و در واقع کاربر باید به آن دستور دهد تا اسکن بدافزارها را آغاز کند. این نوع از آنتیویروسها نیز on-demand نام دارند. تنها باید یک آنتی ویرویس Real-time روی هر کامپیوتر به صورت نصب شده وجود داشته باشد. اما این در حالی است که کاربران میتوانند چندین آنتیویروس on-demand روی کامپیوترشان داشته باشند. با استفاده از این اسکنرهای on-demand میتوان تاحدودی مطمئن شد که اگر برنامهای نتوانست بدافزاری را کشف کند، به احتمال زیاد برنامه دیگر قادر به انجام این کار خواهد بود.

پس ابتدا با استفاده از یک اسکنر on-demand آن را بررسی کنید و سپس با آنتیویروسها Real-time آن را اسکن کنید. از جمله اسکنرهای on-demand رایگان و البته توانا میتوان به موارد زیر اشاره کرد:

– Kaspersky Virus Removal

– BitDefender Free Edition

– Malwarebytes

– Malicious Software Removal Tool

– SuperAntiSpyware

– Avast

قدم سوم: تنظیمات مرورگر خود را به حالت اولیه برگردانید:

«در بسیاری از موارد بدافزارها تنظیمات مرورگر را تغییر میدهند تا بتوانند کامپیوتر شما را پس از پاکسازی مجددا آلوده کنند یا بتوانند تبلیغاتشان را نشان بدهند و یا روند دانلود هرگونه بدافزار مخرب را تسهیل کنند. به این دلیل است که به شما پیشنهاد میکنیم تنظیمات مروگرتان را به حالت اولیه خود برگردانید. البته این کار برای هر مرورگری مانند :کروم ، پروکسی و… متفاوت است.

برای مرورگر کروم:

به قسمت تننظیمات مرورگر در بالا سمت راست صفحه رفته سپس به قسمت On startup بروید، دو گزینه اول هیچگونه صفحه اصلی را برای مرورگر در نظر نمیگیرند بنابراین اگر نیازی به صفحه اصلی ندارید میتوانید یکی از آن دو گزینه را انتخاب کنید.اگر به هر دلیلی نیاز دارید که صفحه اصلی منحصر به خودتان را داشته باشید پس گزینه سوم یعنی Open a specific page or set of pages را انتخاب کنید و سپس Set pages را انتخاب کنید. این کار شما را به صفحهای هدایت میکند که بدافزار به صورت کاملا مخفیانه آدرس صفحه اصلی مرورگرتان را تغییر داده است.

برای مرورگر فایرفاکس:

شما میتوانید از سمت راست بالای صفحه مروگرتان به گزینههای تنظیمات مرورگر دسترسی پیدا کنید. این کار شما را مستقیما به بخش General مرورگر هدایت میکند جایی که میتوانید صفحه اصلی مرورگرتان را به حالت اولیهاش برگردانید.»

«زمانی که احساس کردید از شر بدافزارها خلاص شدهاید حسابهای آنلاینتان را دوباره بررسی کنید. از جمله حسابهای آنلاین میتوان به حساب بانکی، ایمیل و شبکههای اجتماعی اشاره کرد. به دنبال فعالیتهای مشکوک بگردید و پسوردتان را تغییر دهید. این بدان دلیل است که برخی بدافزارها مانند کي لاگر ها میتوانند کلمات عبور را ذخیره کنند.»

حذف بدافزار ها از اندروید:

«اگر فکر میکنید بدافزار مورد نظرتان را در گوشی خود پیدا کردهاید و میخواهید آن را از بین ببرید، میتوانید مانند روش زیر عمل کنید. البته این را بدانید که استفاده از آنتی ویروس هم برای حذف این بدافزارها عملی خواهد بود.

برای حذف بدافزار در ابتدا وارد مسیر Settings > Apps شوید و اپی که فکر میکنید مشکل دارد را پیدا کنید و با کلیک بر روی آن و انتخاب گزینه uninstall آن را پاک کنید. البته امکان این وجود دارد که اپ به این سادگی حذف نشود و به شما پیغام خطا نمایش داده شود. در این صورت بدافزار دسترسی بالاتری به سیستم گوشی شما پیدا کرده و سیستم عامل آن را به عنوان یک فایل سیستم شناسایی میکند که همین موضوع باعث میشود نتوانید آن را حذف کنید. برای حل کردن این مشکل باید وارد مسیر Settings > Security and look for Device administrators شوید. در صفحه باز شده Android Device Manager را مشاهده خواهید کرد. در این بخش شما میتوانید اپ بدافزار را پیدا کنید و دسترسیهای آن را ببندید. پس از آن یک بار دیگر وارد مسیر Settings > Apps شوید و اپ را پیدا کنید. در این صورت شما به راحتی قادر به حذف این اپ خواهید بود.

بعد از انجام مراحل بالا گوشی را ریاستارت کنید. اگر باز با همان مشکلات همیشگی روبهرو شدید بهترین راه استفاده از آنتی ویروس است. شاید حتی استفاده از یک نوع اپ آنتی ویروس برای حل مشکل شما موثر نباشد و نیاز داشته باشید تا اپهای بیشتری را را در این زمینه برای حذف بدافزار امتحان کنید. مطمئن باشید در این صورت دیگر خبری از ویروس و یا این دسته بدافزارها در گوشی شما نخواهد بود.

در آخر باید به شما هشدار بدهم که هیچ گوشی اندرویدی در برابر این بدافزارها ایمن نیست و تنها راه جلوگیری از ورود آنها به گوشی استفاده امن از اینترنت و نصب آنتی ویروسهای مختلف است. شاید حذف بدافزارها از روی گوشی کار دشواری باشد، اما به هیچ وجه کار نشدنی نیست و نیاز به کمی تلاش دارد.»

فهرست منابع :

https://www.cyberpolice.ir/learning/144154/

https://fa.wikipedia.org/wiki/

https://webramz.com/blog/malware

https://security.tosinso.com/fa/articles/1682/

https://www.yjc.ir/fa/news/5055591/malware

http://web.persiasysco.com/index.php/fa/weblog/item/12-types-of-malware

https://www.ashnasecure.com/blog/post/163/

https://www.cyberpolice.ir/node/143151

https://security.tosinso.com/fa/tips/36627/fileless-malware-

https://www.yjc.ir/fa/news/7034238

https://www.cyberpolice.ir/faq/109651

https://www.parsavan.com/articles/exploit/

https://thehackernews.com/2017/02/mirai-iot-botnet-windows.html

خیلی خوب بود کلی چیز یاد گرفتم.

عالی بود